Ba mươi năm trước, một nhà nghiên cứu đã viết một phần mềm nhỏ giúp cứu công ty của anh ta khỏi một cuộc tấn công mạng bởi sinh viên đại học. Phần mềm đã kiểm tra các gói TCP gửi đến cho ACK = 0, cái mà biểu thị sự bắt đầu của một phiên. Nếu một phiên mới trông khác thường vì bất kỳ lý do gì, thì gói tin sẽ bị loại bỏ. Địa chỉ IP nguồn lạ hoặc các dịch vụ trái phép là những lý do điển hình cho việc không cho phép các gói gửi đến. Mã nguồn chương trình được viết tốt và nó hoạt động.

Tác giả phần mềm là Bill Cheswick và được thực hiện tại Phòng thí nghiệm Bell. Sinh viên đại học là Bob Morris Jr và cuộc tấn công của anh ta là Internet Worm năm 1988. (Trong một điều trớ trêu, Bob Morris Jr có một người cha nổi tiếng cùng tên, người đã giúp phát minh ra Unix tại Phòng thí nghiệm Bell). Và đối với phần mềm nhỏ được viết bởi Bill Cheswick – nó được cho là tường lửa doanh nghiệp hoạt động đầu tiên. (tuy nhiên, công ty đã không cấp bằng sáng chế cho ý tưởng này.)

Các tổ chức khác không chạy tường lửa sớm đã bị nhiễm sâu Morris vì họ giả định cái gọi là mô hình “full trust model” giữa các thực thể trên Internet. Chúng ta nhớ rằng khi Internet được phát minh, giả định là diễn đàn mới này chỉ được sử dụng để giao tiếp và chia sẻ đáng tin cậy. Các chuẩn mực hợp tác cơ bản đã tồn tại trên Internet sơ khai và được các cá nhân, nhóm, công ty và các tổ chức khác tôn trọng.

Nhưng vào giữa những năm 1980, rõ ràng là các tiêu chuẩn tùy chọn và kiểm soát thủ tục trên Internet – thường được các nhà khai thác mạng và quản trị hệ thống tự nguyện tuân theo – không đủ để đảm bảo số lượng ngày càng tăng các chức năng quan trọng được lưu trữ trên cơ sở hạ tầng toàn cầu mới này. . Hack cá nhân và nhóm nhanh chóng nổi lên như một mối đe dọa nghiêm trọng – và Morris worm là ví dụ về hiểm hỏa của các cuộc tấn công đã được xác định rõ ràng.

Những vấn đề bảo mật như vậy đã mở ra kỷ nguyên của mạng chu vi (primeter networking) . Đó là, ngay sau đó mọi tổ chức trên thế giới đã tạo ra một boongke dựa trên tường lửa, cung cấp một mô hình tin cậy một phần giữa các thực thể bên trong và bên ngoài doanh nghiệp. Do đó, nếu một thực thể được đặt bên trong tường lửa, thì nó có thể tin cậy bất kỳ thực thể nào khác trong vòng ngoài – người dùng, máy tính để bàn, máy chủ, máy in, ứng dụng, v.v. Tuy nhiên, nếu một thực thể ở bên ngoài, thì nó không đáng tin cậy.

Mô hình ủy thác một phần này đã thúc đẩy bảo mật doanh nghiệp trong ba thập kỷ. Tuy nhiên, những nhược điểm nghiêm trọng của nó đã sớm trở nên rõ ràng. Đầu tiên, một thực thể có thể ở bên trong tường lửa, nhưng cũng có thể chứa đầy phần mềm độc hại hoặc không hài lòng. Thứ hai, nếu một thực thể muốn kết nối với thế giới, thì chu vi cần thiết để cho phép email, truy cập từ xa và web – tất cả đều mở ra cánh cửa cho việc hack. Và thứ ba, bất kỳ thiết bị di động nào được kết nối không dây đều có thể vượt qua bất kỳ tường lửa doanh nghiệp nào.

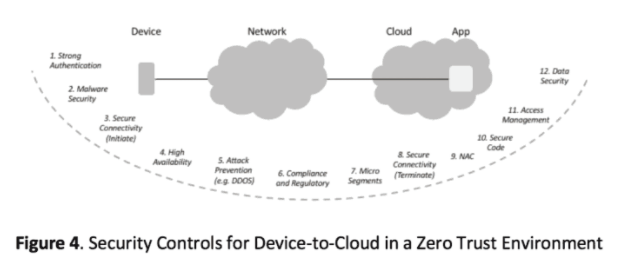

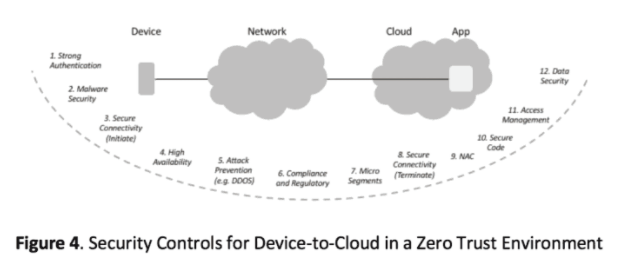

Để giải quyết những điểm yếu này, các nhóm bảo mật doanh nghiệp đã thiết kế lại hoàn toàn khái niệm chu vi ban đầu, chọn một mô hình mới kết hợp các chủ đề hiện đại tuyệt vời ngày nay – đó là đám mây, tính di động và ứng dụng. Mô hình mới này dựa trên ý tưởng về các thiết bị di động truy cập các ứng dụng được lưu trữ trên đám mây mà không cần chu vi. Hoạt động kết quả từ thiết bị tới đám mây đã tạo ra một cái gì đó bây giờ được gọi là mô hình không tin cậy.

Để triển khai an ninh mạng bằng không tin cậy, được thể hiện bằng các vòng tròn nhỏ xung quanh mỗi thực thể trong hình 3, cần có bốn thành phần: Thiết bị, phương tiện truyền tải, đám mây và ứng dụng. Chúng ta hãy xem xét vai trò của từng thứ trong bối cảnh triển khai doanh nghiệp hiện đại, điển hình:

Các thiết bị. Các nghĩa vụ bảo mật đối với người quản lý thiết bị trong môi trường không tin cậy liên quan đến việc đảm bảo xác thực mạnh mẽ cho thiết bị, bảo vệ hệ điều hành thiết bị di động và môi trường ứng dụng khỏi phần mềm độc hại và thiết lập điểm khởi chạy an toàn để kết nối với các ứng dụng được lưu trữ trên đám mây.

Vận chuyển. Các nghĩa vụ bảo mật đối với các nhà cung cấp cơ sở hạ tầng giao thông trong môi trường không tin cậy liên quan đến việc duy trì thông tin liên lạc có tính khả dụng cao, vì các dịch vụ từ thiết bị đến đám mây là xương sống mới cho mục đích kinh doanh và cá nhân, đồng thời hỗ trợ các phương tiện linh hoạt để bảo vệ mạng khỏi các cuộc tấn công như DDOS.

Đám mây. Các nghĩa vụ bảo mật đối với nhà cung cấp dịch vụ lưu trữ đám mây [1] trong môi trường không tin cậy liên quan đến việc cung cấp phân đoạn vi mô cho khối lượng công việc, cũng như hỗ trợ các yêu cầu tuân thủ quy định và bảo mật được áp dụng đối với bất kỳ dịch vụ lưu trữ bên ngoài nào của các ứng dụng doanh nghiệp quan trọng. Đám mây cũng phải hỗ trợ kết nối thiết bị an toàn và kiểm soát truy cập mạng.

Ứng dụng. Các nghĩa vụ bảo mật đối với các ứng dụng trong môi trường mô hình không tin cậy liên quan đến việc hỗ trợ mã bảo mật cao, tích hợp trình kết nối bảo mật để cung cấp phép đo từ xa cho các công cụ được lưu trữ trên đám mây như SIEM, hỗ trợ kết nối thiết bị an toàn và thực hiện quản lý truy cập thích hợp và bảo mật dữ liệu cho mọi thông tin nhạy cảm được lưu trữ .

Một ví dụ tuyệt vời về việc triển khai bằng không là khái niệm Google BeyondCorp được sử dụng cho mạng doanh nghiệp tại công ty. [2] Mục tiêu trong thiết kế doanh nghiệp an toàn của Google là loại bỏ sự phụ thuộc vào chu vi của nó. Thay vào đó, kế hoạch giữa thiết bị với doanh nghiệp sử dụng quyền truy cập thiết bị do công ty cấp vào cơ sở hạ tầng mạng của Google để truy cập an toàn vào các ứng dụng doanh nghiệp cần thiết. Dưới đây là các khía cạnh nổi bật của thiết kế này:

Truy cập dựa trên thông tin đăng nhập. Trong BeyondCorp, quyền truy cập trực tiếp chỉ được phép đối với các thiết bị do Google mua sắm và quản lý. Khoảng không quảng cáo thiết bị được theo dõi và các thay đổi cấu hình đối với thiết bị được duy trì trong một kho kiểm kê siêu. Chứng chỉ được cấp và lưu trữ trong phần cứng mô-đun nền tảng đáng tin cậy (TPM) trên các thiết bị và được tham chiếu trong cơ sở dữ liệu hàng tồn kho. Quy trình kiểm định xác định xem thiết bị điểm cuối có đủ an toàn để truy cập hay không.

Truy cập và Mã hóa. Quản lý quyền truy cập là chức năng trung tâm của thiết kế BeyondCorp và được triển khai dựa trên các thuộc tính của người dùng yêu cầu, mọi thành viên nhóm có liên quan và các chức năng công việc liên quan đến nhân sự hiện hành. Đăng nhập một lần (SSO) được hỗ trợ bằng cách sử dụng các mã thông báo tồn tại trong thời gian ngắn được tạo để sử dụng trong các phiên. Tất cả các phiên bắt nguồn từ một thiết bị được cấp phép cũng được mã hóa.

Mạng không tin cậy. Google điều hành một mạng không đặc quyền để truy cập thiết bị về cơ bản là công khai, nhưng mạng đó nằm trong không gian địa chỉ riêng tư của Google. Chỉ có kết nối bên ngoài tối thiểu được bao gồm trên mạng này với DNS, NTP, DHCP và Puppet. RADIUS được sử dụng để cung cấp sự điều phối kiểm soát truy cập mạng (NAC) cho VLAN mong muốn để truy cập vào ứng dụng Google đang được yêu cầu.

Trải nghiệm người dùng từ xa và cục bộ giống hệt nhau. Kết quả hoạt động của BeyondCorp là trải nghiệm phiên đối với người dùng truy cập ứng dụng Google cục bộ về cơ bản giống như đối với người dùng truy cập cùng ứng dụng từ xa. Bằng cách này, BeyondCorp loại bỏ một cách thanh lịch nhu cầu về chu vi doanh nghiệp, điều này ngụ ý tất cả các lợi ích hoạt động và bảo mật của môi trường máy tính không tin cậy.

Source: https://www.hstoday.us/subject-matter-areas/information-technology/perspective-evolution-of-the-zero-trust-model-for-cybersecurity/